Безопасность интернета вещей — одна из самых актуальных проблем в современном мире

Предполагается, что в ближайшие два года количество устройств (точнее, входов-выходов для IoT-устройств) вырастет с 9 до 500 на одно домашнее хозяйство. Человек окажется в центре умной среды. При таком количестве устройств традиционные методы безопасности уже не будут работать, так как у человека не останется сил следить за всеми устройствами.

Кроме того, промышленная революция 4.0 подразумевает создание практически полностью автоматических, управляемых интеллектуальными модулями, почти безлюдных производств. Это так называемый промышленный интернет вещей (IIoT). В такой среде вследствие ее сложности вмешательство людей вообще предполагается только если будет обнаружен какой-то явный сбой, и поэтому именно здесь очень важно вовремя отметить отклонения параметров, не доводя до кризиса.

В обеих технологических средах – IoT и IIoT – важно определять аномальное поведение устройства на самом раннем этапе и вне зависимости от вызвавших его причин, будь то вмешательство злоумышленников или нарушение в технологическом процессе. Анализ поступающих от устройства данных желательно проводить как можно ближе к устройству, так как такой подход (так называемый Edge Computing) дает возможность принимать ряд решений локально и уменьшает объем передаваемого в облако трафика.

Машинное обучение — основной инструментарий для Edge Computing

Для Edge Computing важны миниатюрность и энергоэффективность используемой аппаратной платформы. Мы считаем, что методы машинного обучения, и в особенности импульсные сети, являются самым перспективным инструментом для энергоэффективной обработки множества потоков информации в среде IoT и IIoT.

Наш подход базируется на предположении, что у каждого IoT/IIoT-устройства есть свой поведенческий профиль, то есть характерный для него комплекс входящих команд, действий, контекстно обусловленных реакций

С помощью современных методов машинного обучения можно создавать портреты типового поведения различных устройств.

Мы разрабатываем методологию создания таких портретов с целью детектирования аномалий в поведении устройств на следующих уровнях сетевого трафика:

- на уровне сырого сетевого трафика (анализируем сетевые пакеты и выявляем нетипичные для данного устройства пакеты);

- на уровне MQTT-трафика;

- на уровне телеметрии I(I)oT-устройств. В данном случае используем технологии, схожие с технологиями системы Kaspersky MLAD.

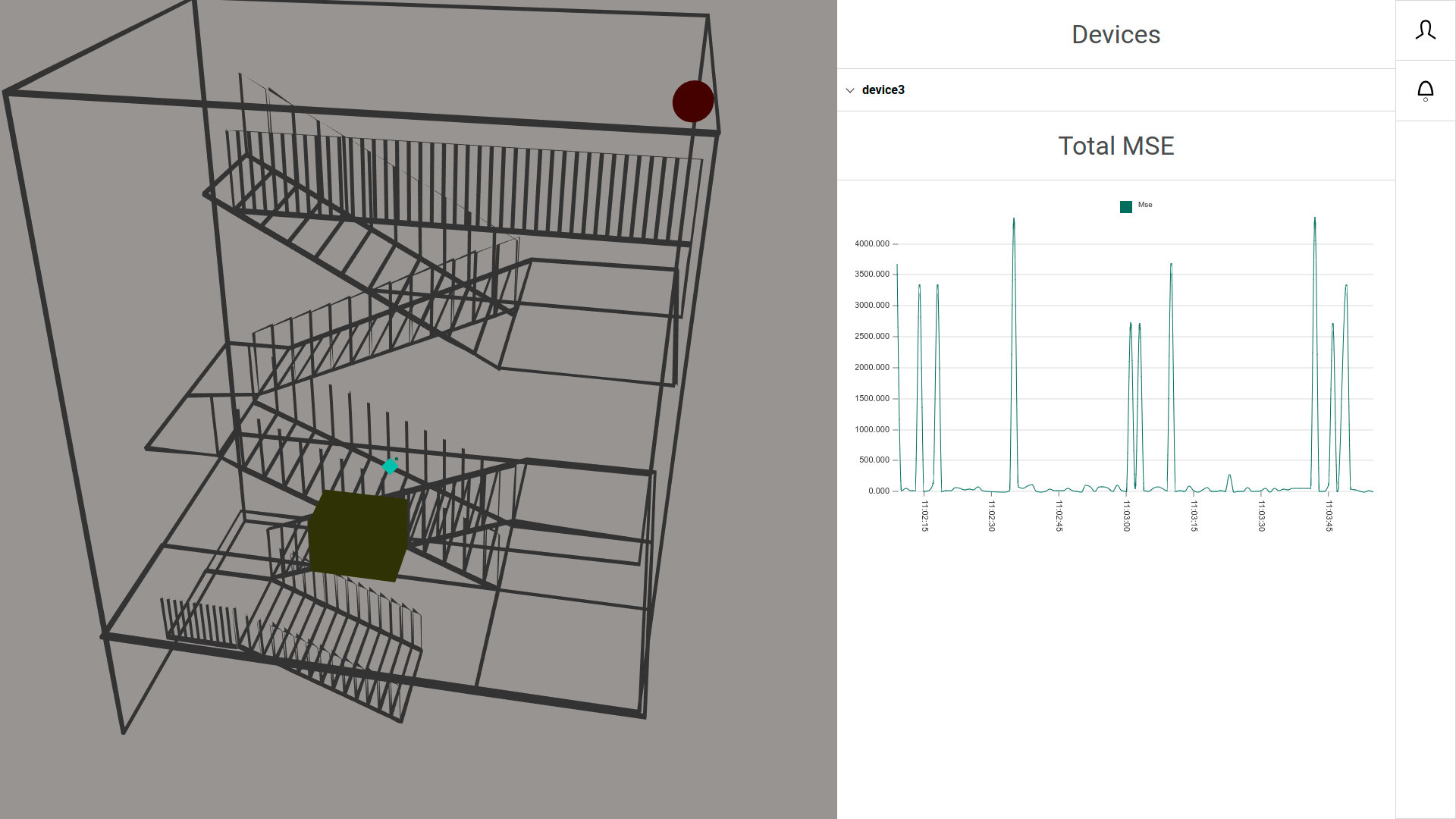

Также мы исследуем методы предоставления пользователю информации об аномалиях на 3d-моделях среды.